Infractorii cehi au descoperit o modalitate de a clona datele NFC de pe carduri fizice de plată folosind smartphone-ul victimei. Telefonul trimite cardurile de plată scanate din portofelul nostru direct criminalilor.

Un adevărat coșmar, un atac ca acesta nu s-a mai întâmplat până acum

Materiale cuprinzătoare despre noua formă de atac au fost pregătite de specialiști de pe site-ul web ESET WeLiveSecurity. Folosit de cehi Soluția poate stârni admirație din cauza ingeniozității sale, dar în același timp justifică frica. Și în sfârșit asta Telefonul nostru, echipat cu tehnologie NFC, începe brusc să scaneze împrejurimile și să trimită datele cardului clonat direct în mâinile infractorilor..

Această metodă colectează datele cardurilor de plată și toate tipurile de carduri de acces fără contact. Astfel, infractorii nu numai că pot reseta conturile noastre bancare la zero, dar pot avea și acces la clădirile păzite, făcându-le vulnerabile la spargere.

Aceasta nu este o teorie, deoarece atacurile au afectat clienții a trei bănci cehe

Primele atacuri au avut loc în decembrie 2023, iar din martie, infractorii și-au îmbunătățit soluția prin distribuirea instrumentului NGate în versiunea Android folosind site-uri PWA special concepute folosind WebAPK. Din acest punct încolo Nu mai trebuiau să folosească propriile telefoane pentru a descărca date NFC de pe cardurile de plată, iar acum telefoanele victimelor făceau exact asta.

Cel mai important, pentru a accesa modulul NFC al telefonului și pentru a transforma telefonul într-un cititor de carduri contactless, dispozitivul nu trebuia să fie așa-zis rootat, adică să scoată încuietorile pentru a gestiona resursele de nivel scăzut ale dispozitivului. Acest lucru crește dramatic dimensiunea amenințării și necesită un patch Android urgent.

Model de atac

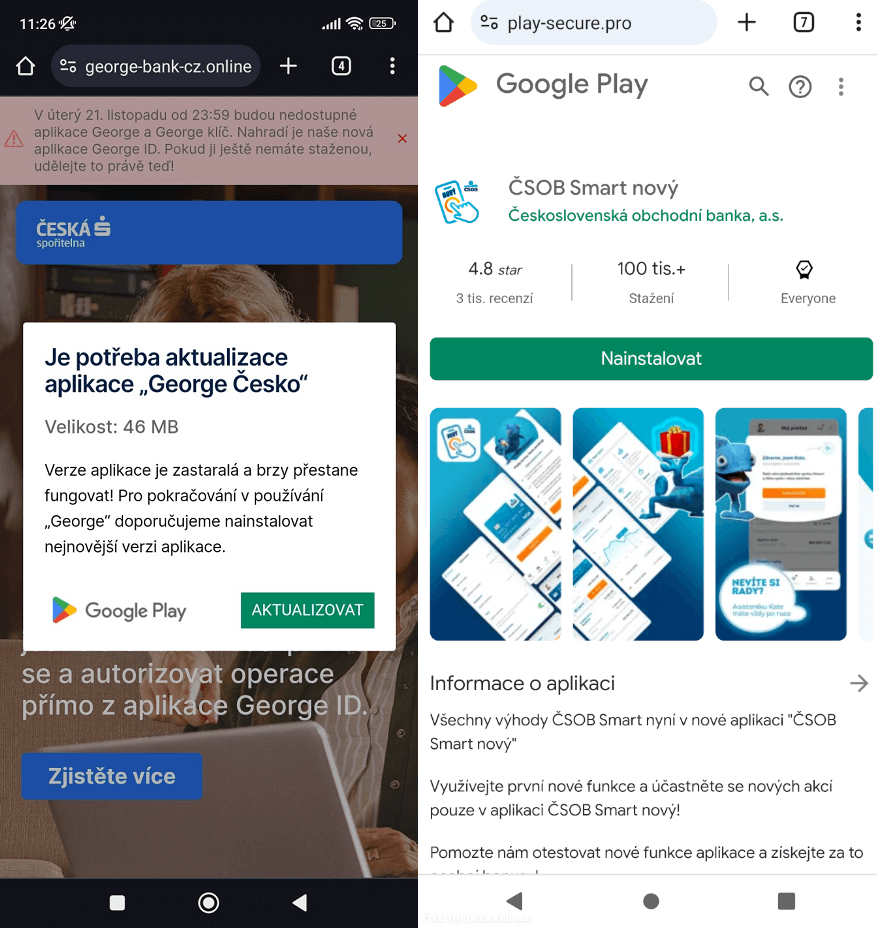

A început cu un SMS care conținea informații false despre o posibilă rambursare a taxelor. Făcând clic pe link, a apărut un site web special conceput, pretinzând a fi cel al unei bănci cehe. A apărut acolo Solicitare privind necesitatea actualizării aplicației bancare în Google Store.

Făcând clic pe acesta, utilizatorul va ajunge Pagina falsă pe Google Play Store Cu butonul de instalare a aplicației. Trebuie să recunoaștem că detaliile au fost foarte precise. Conversia unei instalări PWA (unde pe desktop apare doar un link către o pagină Chrome) într-un WebAPK permite criminalilor Plasarea unei pictograme de aplicație bancară pe telefonul victimei care seamănă foarte mult cu pictograma bancară originală.

Apoi fals Aplicația bancară a păcălit victimele să introducă informații sensibilecum ar fi numărul de identificare a clientului băncii, data nașterii și numărul personal de identificare al cardului bancar. De asemenea, a cerut să verifice dacă funcția NFC a telefonului este activă sau nu… A Apoi a oferit instrucțiuni detaliate despre cum să puneți cardurile de plată din portofel în tava telefonului.

Infractorii au obținut simultan acces la aplicația reală a băncii, permițându-le să schimbe limitele de plată și cardul de credit, golind astfel complet contul bancar al victimei.

În curând va fi în Polonia… Ce faci?

Noua tehnică de atac este foarte complexă și trebuie să acordați atenție mai multor aspecte decât înainte pentru a vă proteja de amenințări precum phishing, inginerie socială și malware Android. Specialiștii ESET au enumerat aceste grupuri după cum urmează:

1. Validați un site web. Acest lucru se poate face verificând adresa URL pentru a vă asigura că pagina nu este o copie falsă a paginii reale.

2. Descărcați aplicații numai din surse oficiale, cum ar fi Magazinul Google Play. Această precauție reduce foarte mult riscul instalării accidentale a programelor malware.

3. Păstrați confidențialitatea codurilor PIN ale cardurilor de plată. Aceste informații importante ar trebui să fie întotdeauna protejate.

4. Utilizați aplicații de securitate pe dispozitivele mobilecare poate împiedica descărcarea și instalarea de software și programe malware potențial nedorite, cum ar fi NGate. Aceste aplicații de securitate adaugă un strat suplimentar de apărare prin scanarea și monitorizarea constantă a amenințărilor.

5. Dezactivați NFC pe dispozitive când nu aveți nevoie de el. Acest pas ajută la prevenirea accesului neautorizat sau a transferului de date prin NFC.

6. Utilizați huse de protecție sau huse pentru carduri echipate cu tehnologie de identificare prin radiofrecvență (RFID).. Prin crearea unei bariere care împiedică scanarea RFID nedorită, acestea pot împiedica furtul datelor NFC de pe card.

7. Utilizați versiuni digitale ale cardurilor fizice pe smartphone-uri. Aceste carduri virtuale sunt stocate în siguranță pe dispozitivul dvs. și pot fi protejate cu măsuri de securitate suplimentare, cum ar fi autentificarea biometrică, făcându-le o alternativă mai sigură și mai convenabilă la cardurile tradiționale din plastic.

Există o altă opțiune oarecum controversată, dar eficientă – abandonați Androidul în favoarea iPhone-ului. De fapt, Apple nu are astfel de amenințări.

Credite de imagine: WeLiveSecurity, Github, fizkes/Shutterstock

Sursă text: WeLiveSecurity, pregătită de Including

„Fanatic pe tot parcursul vieții. Cititor devotat. Jucător. Antreprenor extrem.”